前言

看过这篇的可以直接去看大结局

下一篇已经成功拿下邪恶某组的服务器。

https://www.jasonx.cc/archives/451.html

0x01 故事起源

这事要从上月说起,当时爱春秋有个表哥的帖子被某个组织抄袭。

有兴趣的表哥可以在他论坛找找,还有很多爱春秋的原创文章也被他抄袭了。

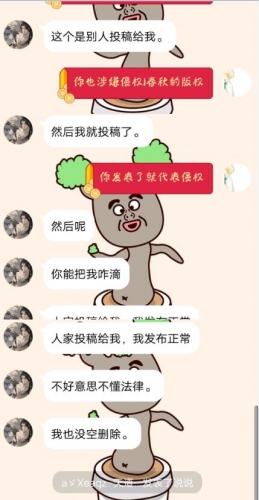

他帖子里面提道“感谢某某投稿”其实只是个幌子,实际上就是他自己复制黏贴过去的。

当时文章原创作者找对方理论,聊天记录如下;

0x02 信息收集

见过装逼的,但是抄袭别人还怎么理直气壮的我还是头一次见,这会儿表哥们都愤怒了,开始对他的网站进行 "友情测试"

我也对他进行了简单的信息收集,并且弄了一个小号进入他的QQ群进行卧底,发现这还真是个大黑阔啊,收费DDOS,接单什么的真是厉害了,在下佩服。

经过分析发现他论坛是dz X3.2的,服务器有云锁。

后面进行测试发现从正面撸还还真不好撸下来,然后开始进行旁站和C段入手。

拿到C段的一台服务器以后开始进行嗅探,不过尴尬的事发生了。

才过了两天,由于有多个表哥举报他网站,他服务器被查封了,IDC不给他解封。

后来这货把网站移到国外服务器,但是挡不住各位表哥的扫描爆破等等、服务器经常挂掉.....

0x03 尝试邮件钓鱼

我卧底在他群里的小号发现他经常开群直播,然后他电脑上没有杀软。

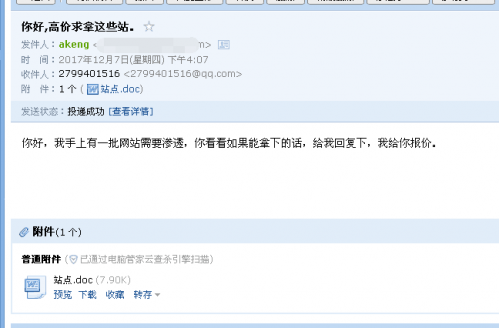

所以我打算套路一波,直接发文件什么的肯定是不行的,所以我打算用邮件钓鱼。

我们利用office的漏洞,生成一个包含恶意代码的word文件,打开这个word文件就会远程下载我的免杀远控并运行。

现在我们给他发邮件进行钓鱼。

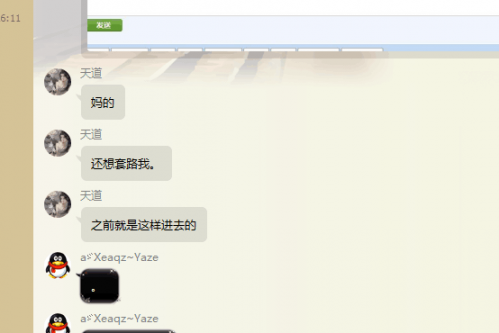

这货没发现这个word文件的问题,只以为我是在钓他IP地址。

还进去过?看来这他妈是狗改不了吃翔啊!

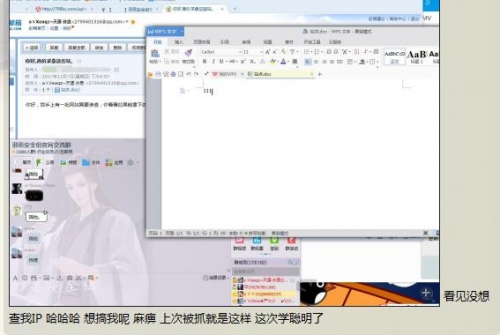

这一刻,我的内心是崩溃的,他没发现这是远控,并且直接打开了,可是...

可是这他妈...他用的竟然是WPS...PS...P..S.......

这个漏洞只对office有用,wps打开并不会触发漏洞。

0x04 既然拿不下权限,那咱就代表月亮惩罚你吧。

最近闲来无事,我发现网站被他放在国内的某IDC,这事过去了很久,很多表哥也没有心思继续下去了。

只有我还没有忘记这件事,谁叫你得罪了我大表哥呢。

我又开始对C段进行渗透,成功拿到一台服务器以后,开始嗅探,发现这次更尴尬的事情来了。

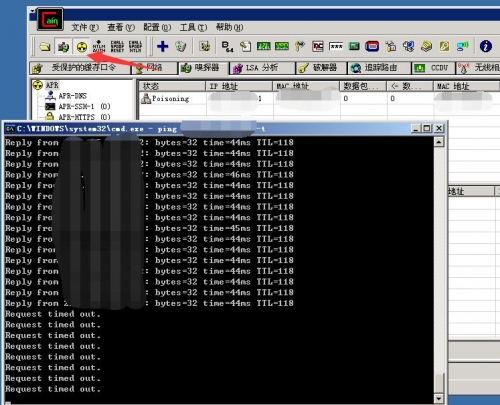

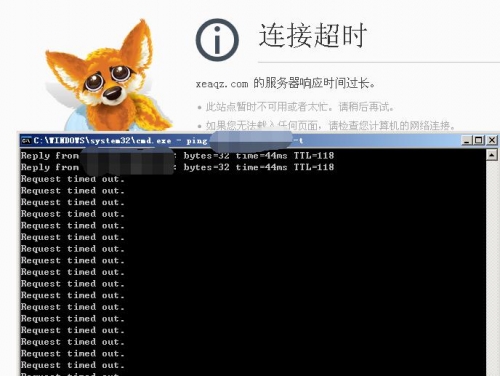

开启arp挟持流量以后,他的服务器会断网,如果单纯的抓包,他的延迟会很高。

那么既然拿不到服务器权限,你也别想用了,咱们直接arp挟持,然后让他一直断网。

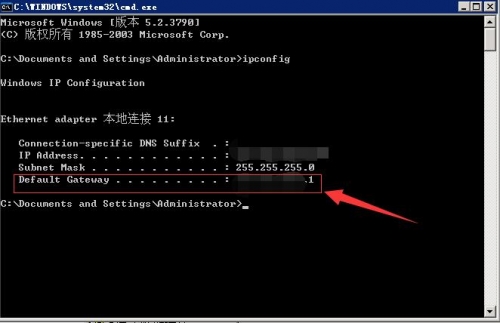

首先服务器输入 ipconfig 查下网关地址。

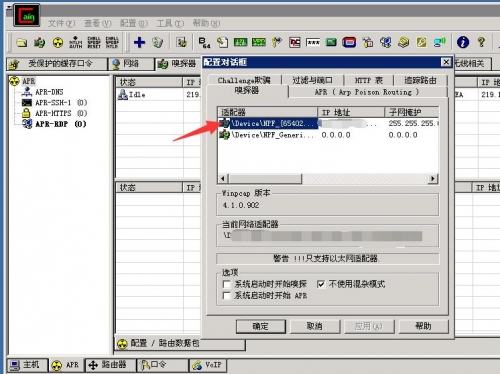

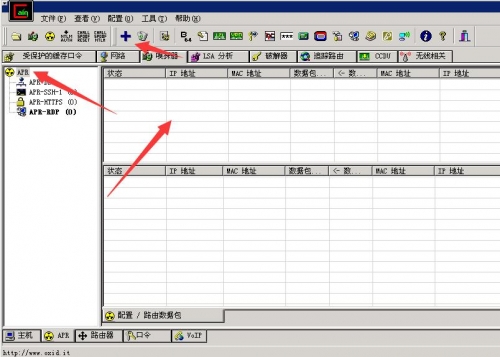

然后打开cain,点击菜单栏的 配置 然后选择适配器,这里注意不要选错了。

下面的不使用混杂模式勾选下,避免被管理员发现。

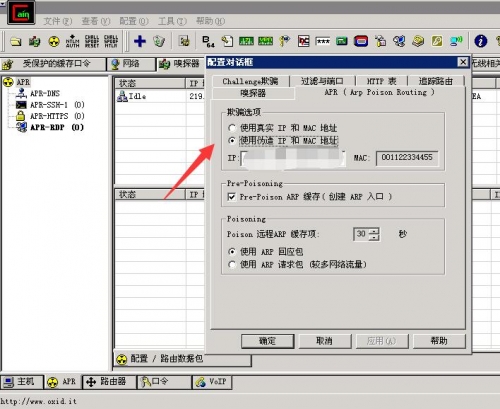

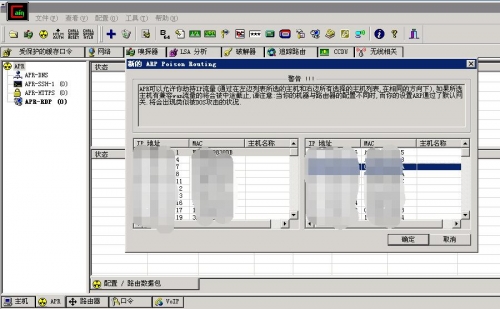

然后切换到ARP选项卡,在欺骗选项下选择用伪造的ip和mac进行欺骗。

这里的ip你可以通过ping检测同一个局域网内的存活主机就行。

点击arp,然后点击激活右边的状态栏,再点击工具栏上的 +号按钮。

左边选择网关,网关地址用ipconfig可以查到。

右边选择要欺骗的ip地址,也就是我们的目标。

然后点击工具栏上的辐射按钮,进行arp欺骗。

可以看到对方的服务器已经完全断网。

0x05 我知道你不要脸,但还是让你感受下社工的力量。

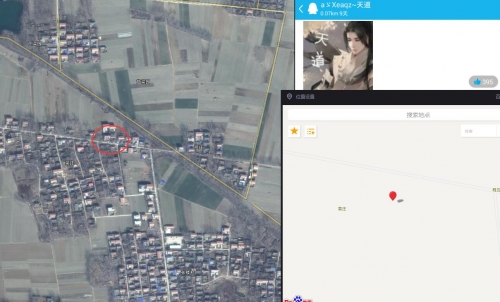

这里使用了QQ点赞定位法拿到的地址

地址:中国河南省周口市淮阳县,GPS定位见下图;

总结:如你名字,天道轮回,多行不义必自毙。

看过这篇的可以直接去看大结局

下一篇已经成功拿下邪恶某组的服务器。

https://www.jasonx.cc/archives/451.html